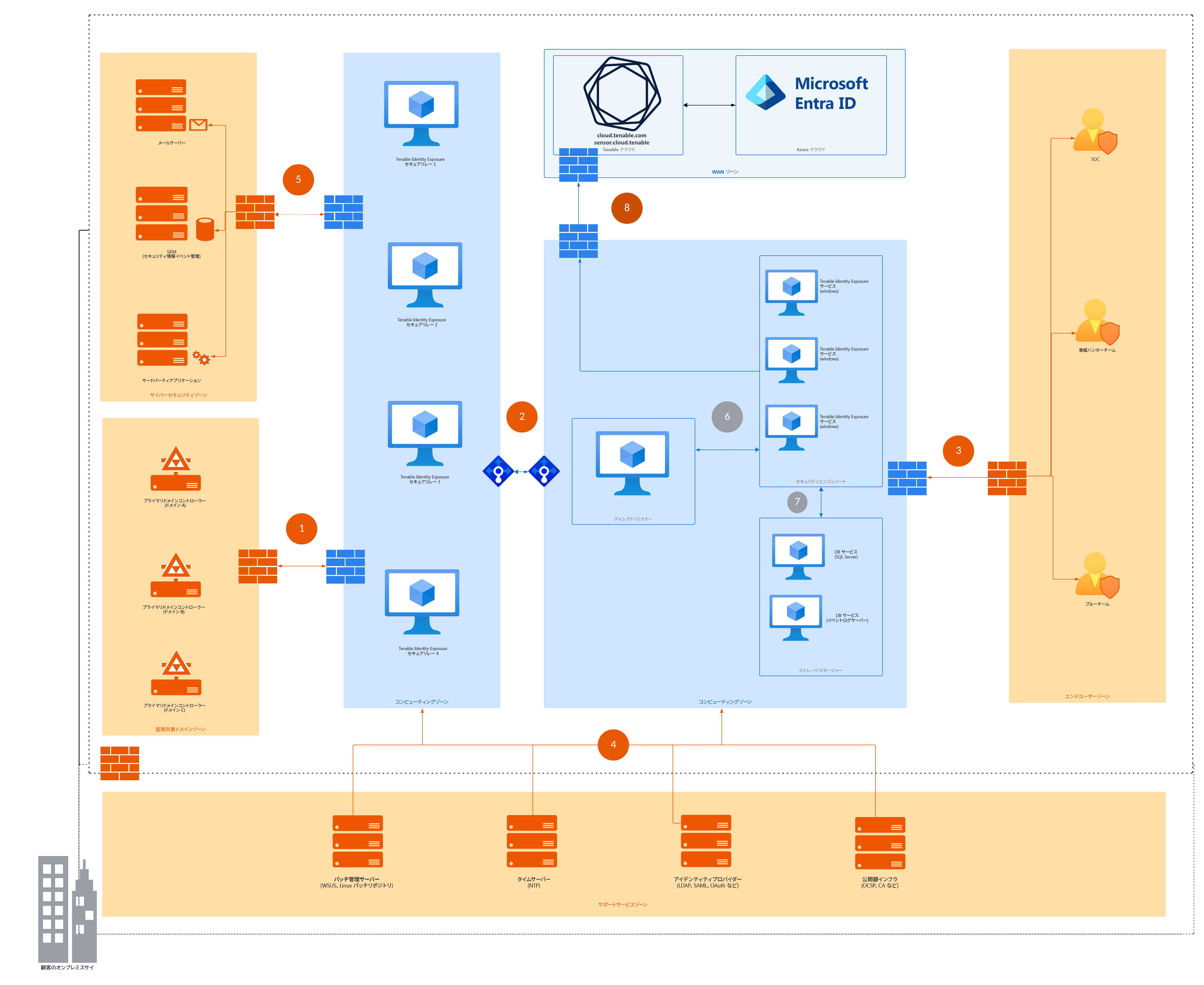

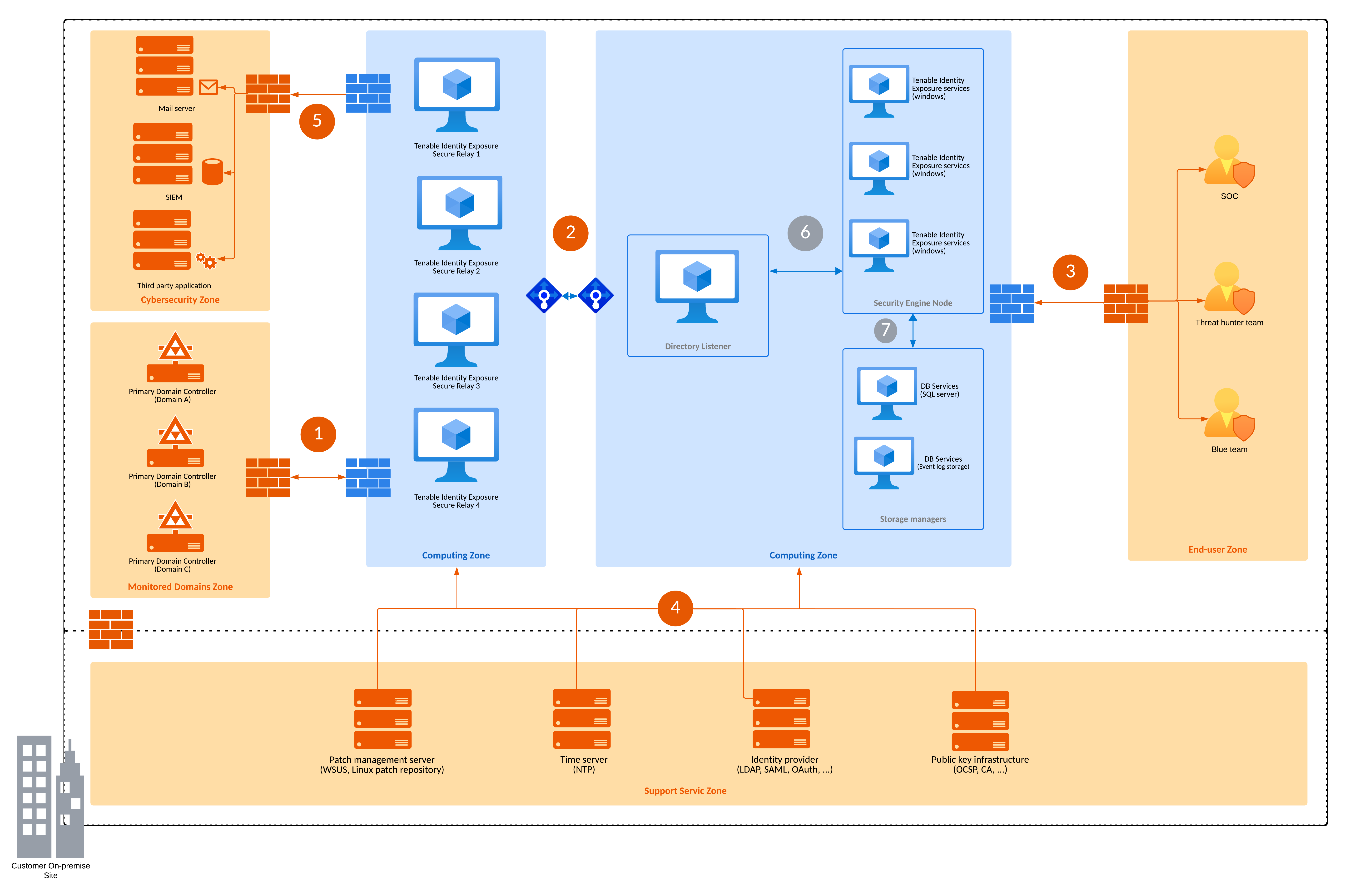

ネットワークフローマトリクス

セキュリティ監視を行うために、Tenable Identity Exposureは各ドメインのプライマリドメインコントローラーエミュレーター (PDCe) と通信する必要があります。効率的に監視するために、各 PDCe でネットワークポートとトランスポートプロトコルを開く必要があります。

これらのネットワークフローに加えて、次のような他のネットワークフローを考慮する必要があります。

-

エンドユーザーサービスへのアクセス

-

Tenable Identity Exposure サービス間のネットワークフロー

-

アップデート管理インフラやネットワークタイムプロトコルなど、Tenable Identity Exposureが使用するサポートサービスからのネットワークフロー

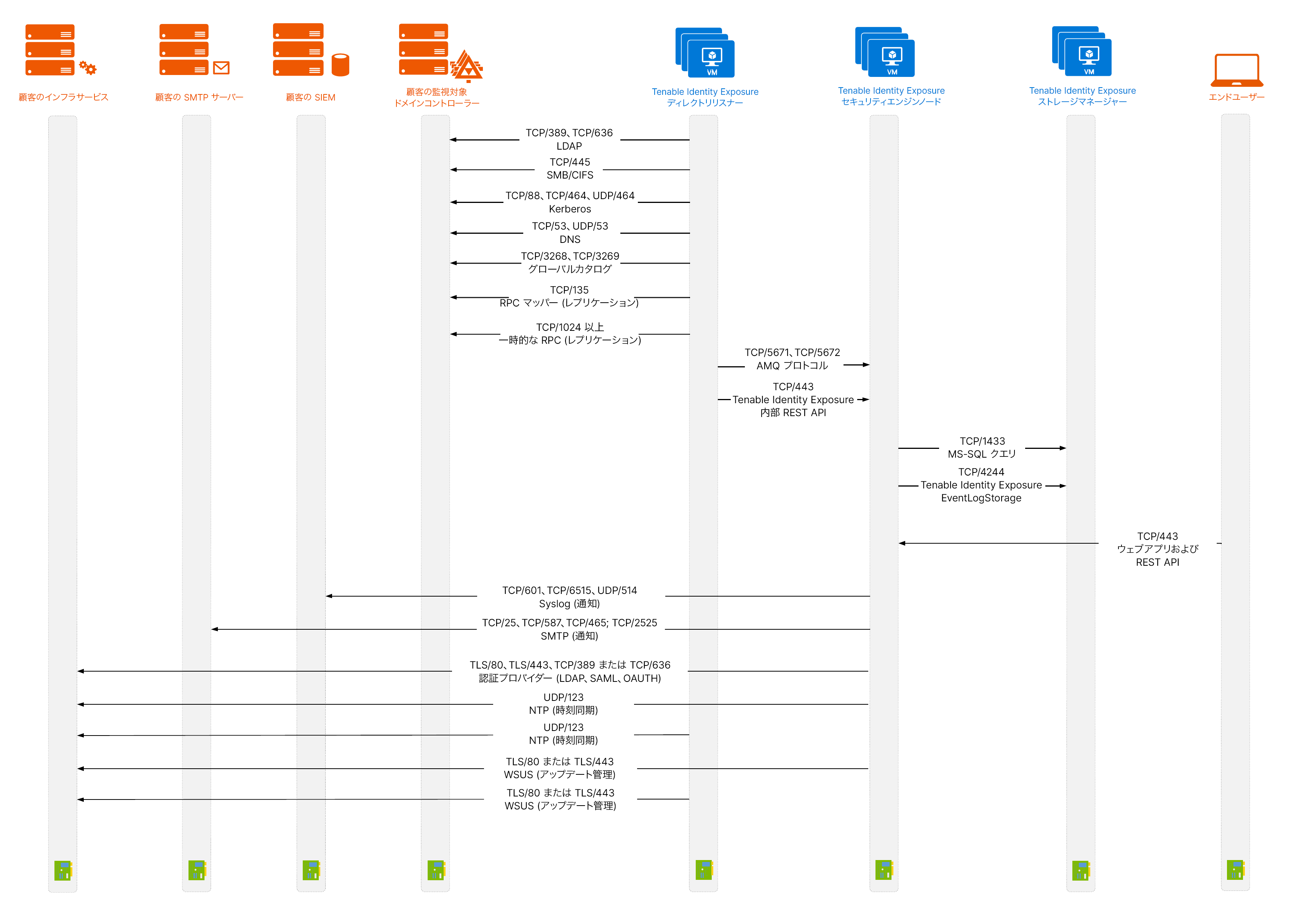

次のネットワークマトリクス図は、関連するさまざまなサービスの詳細を示しています。

必須プロトコル

この図に基づき、Tenable Identity Exposureが使用する必須のプロトコルとポートを次の表に示します。

|

ネットワークフロー |

起点 | 終点 |

Tenable Identity Exposure の使用 |

トラフィックの種類 |

プロトコルとポート |

|---|---|---|---|---|---|

| 1. | Tenable Identity Exposure のセキュアリレー | ドメインコントローラー |

ディレクトリ、レプリケーション、ユーザーとコンピューターの認証、グループポリシー、トラスト |

LDAP/LDAPS |

TCP/389 および TCP/636 ICMP/echo-request ICMP/echo-response |

|

レプリケーション、ユーザーとコンピューターの認証、グループポリシー、トラスト |

SMB、CIFS、SMB2、DFSN、LSARPC、NbtSS、NetLogonR、SamR、SrvSvc |

TCP/445 |

|||

|

ユーザーとコンピューターの認証、フォレストレベルトラスト |

Kerberos |

TCP/88、TCP/464 および UDP/464 |

|||

|

ユーザーとコンピューターの認証、名前解決、トラスト |

DNS |

UDP/53 および TCP/53 |

|||

|

レプリケーション、ユーザーとコンピューターの認証、グループポリシー、トラスト |

RPC、DCOM、EPM、DRSUAPI、NetLogonR、SamR、FRS |

TCP Dynamic (49152–65535) 注意: Windows Vista および Windows Server 2008 以降は、デフォルトの動的ポート範囲は 49152~65535 です。これは、ポート 1025 ~ 5000 を使用していた以前のバージョンからの変更点です。

|

|||

|

ディレクトリ、レプリケーション、ユーザーとコンピューターの認証、グループポリシー、トラスト |

グローバルカタログ |

TCP/3268 および TCP/3269 |

|||

|

レプリケーション |

RPC エンドポイントマッパー |

TCP/135 |

|||

| 2. | Tenable Identity Exposure のセキュアリレー | Tenable Identity Exposure のディレクトリリスナー |

Tenable Identity Exposure の内部 API フロー

|

HTTPS |

TCP/443 |

| 自動更新 | HTTP | TCP/5049 | |||

|

3. |

エンドユーザー | Tenable Identity Exposure のセキュリティエンジンノード |

Tenable Identity Exposure のエンドユーザーサービス (ウェブポータル、REST API など)

|

HTTPS |

TCP/443 |

| 4. | Tenable Identity Exposure | サポートサービス |

時刻同期 |

NTP |

UDP/123 |

|

インフラアップデート (WSUS や SCCM など) |

HTTP/HTTPS |

TCP/80 または TCP/443 |

|||

|

PKI インフラ |

HTTP/HTTPS |

TCP/80 または TCP/443 |

|||

|

アイデンティプロバイダー SAML サーバー |

HTTPS |

TCP/443 |

|||

|

アイデンティプロバイダー LDAP |

LDAP/LDAPS |

TCP/389 および TCP/636 |

|||

|

アイデンティプロバイダー OAuth |

HTTPS |

TCP/443 |

追加のフロー

特定の Tenable Identity Exposure 設定では、Active Directory プロトコルに加えて、追加のフローが必要です。これらのプロトコルとポートは、Tenable Identity Exposure とターゲットサービスとの間で開く必要があります。

|

ネットワークフロー |

起点 | 終点 |

Tenable Identity Exposure の使用法 (オプション) |

トラフィックの種類 |

プロトコルとポート |

|---|---|---|---|---|---|

| 5. | Tenable Identity Exposure のセキュアリレー | サイバーセキュリティサービス |

メール通知 |

SMTP |

TCP/25、TCP/587、TCP/465、TCP/2525、TCP/25025 |

|

Syslog 通知 |

Syslog |

TCP/601、TCP/6515、UDP/514 (イベントログサーバーの設定による) |

|||

| Tenable REST API | HTTP/TLS | TCP/443 | |||

| ドメインコントローラー | 特権分析 | RPC 動的ポート | TCP/49152-65535、UDP/49152-65535 |

内部ポート

セキュリティエンジンノードとストレージマネージャーを 2 つの異なるサブネットに分割した場合、Tenable Identity Exposureは次のポートへのアクセスを必要とします。

|

ネットワークフロー |

起点 | 終点 |

Tenable Identity Exposure の使用 |

トラフィックの種類 |

プロトコルとポート |

|---|---|---|---|---|---|

| 6. | Tenable Identity Exposure のセキュリティエンジンノード | Tenable Identity Exposure のストレージマネージャー |

MS SQL Server データベースアクセス |

MS SQL クエリ |

TCP/1433 |

| EventLogStorage データベースアクセス | EventLogStorage クエリ | TCP/4244 | |||

| 6. | Tenable Identity Exposure のディレクトリリスナー | Tenable Identity Exposure のセキュリティエンジンノード |

Tenable Identity Exposure の通信バス |

Advanced Message Queuing Protocol | TCP/5671 および TCP/5672 |

| Tenable Identity Exposure の内部 API フロー | HTTP/HTTPS | TCP/80 または TCP/443 | |||

| 7. | Tenable Identity Exposure のセキュリティエンジンノード | Tenable Identity Exposure のストレージマネージャー |

MS SQL Server データベースアクセス |

MS SQL クエリ |

TCP/1433 |

| EventLogStorage データベースアクセス | EventLogStorage クエリ | TCP/4244 | |||

| 8. | Tenable Identity Exposure のセキュリティエンジンノード |

Tenable クラウド

|

Tenable Identity Exposure クラウドサービス | HTTPS | TCP /443 |

サポートサービス

多くの場合、サポートサービスはベンダーや設定に強く依存します。たとえば、WSUS サービスは、バージョン 6.2 以降ではデフォルトで TCP/8530 ポートでリッスンしますが、その他のバージョンでは TCP/80 でリッスンします。このポートは別のポートに再設定できます。

ネットワークアドレス変換 (NAT) サポート

Tenable Identity Exposure は、エンドユーザーからの接続を除き、すべてのネットワーク接続を開始します。お客様はネットワークアドレス変換 (NAT) を使用し、ネットワーク相互接続で Tenable Identity Exposure に接続することができます。